С использованием BackDoor.DarkNess злоумышленники организовали 49 бот-сетей за четыре месяца

05.08.2011 15:59

версия для печати

BackDoor.DarkNess — не просто бэкдор, на основе которого любой желающий может построить бот-сеть, способную осуществить DDoS-атаку на выбранную цель. Это многопрофильный инструмент, с помощью которого злоумышленники реализовывают различные функции. Например, модификация BackDoor.DarkNess.25 умеет красть пользовательские данные из таких популярных программ, как Total Commander (параметры доступа к FTP), FlashFXP, FileZilla, WS_FTP, QIP, CuteFTP, The Bat!, но основное назначение бэкдора —реализация DDoS-атак по команде с удаленного сервера. BackDoor.DarkNess написан на языке Delphi, административная часть реализована на языке PHP. Вот так выглядит страница входа в систему управления бот-сетью:

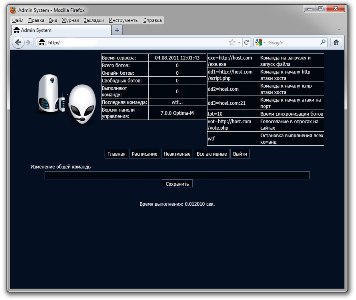

А так выглядит панель администратора бот-сети изнутри:

А вот реальная панель управления одной из активно действующих бот-сетей. Ее владельцы даже не догадываются, что за ними внимательно следят…

Бэкдор запускается в операционной системе в качестве сервиса и отключает стандартный брандмауэр Windows. После этого он связывается с удаленным командным центром и получает от него управляющую директиву, которая среди прочего может содержать приказ на скачивание исполняемого файла либо начало DDoS-атаки на указанный злоумышленниками сервер. Атака выполняется методом отправки через заданный временной интервал GET-запросов на определенный URL в несколько потоков (числом до 100). Также возможно выполнение многопоточных атак с использованием протокола ICMP, либо атак на какой-либо выбранный порт удаленного узла. Существенным конструктивным недостатком данного бэкдора является то, что в процессе своей работы он создает значительную нагрузку на используемый инфицированной машиной интернет-канал, а также не маскирует свой процесс в операционной системе, вследствие чего относительно легко идентифицируется антивирусным ПО и удаляется. За последние четыре месяца специалистами компании «Доктор Веб» было зафиксировано 49 бот-сетей, построенных с использованием BackDoor.DarkNess. Порядка десяти из них действуют до сих пор, и за их активностью компания продолжает внимательно следить. Всего за этот период ботам было передано 329 уникальных команд, большинство из которых инициировало DDoS-атаки; среди жертв можно отметить сайт «Новой Газеты», журнала «Катера и яхты», несколько эскорт-агентств и интернет-магазинов, торгующих поддельными копиями швейцарских часов. Среди целей DDoS-атак значительное число составляют также серверы онлайн-игр — по всей видимости, публикация BackDoor.DarkNess в открытом доступе привела к тому, что существенной долей бот-сетей в настоящее время управляют начинающие «хакеры». Одна из перехваченных специалистами «Доктор Веб» команд, отданных бот-сети, дословно выглядела следующим образом: «когда f**av.ru включат?» — здесь речь идет о популярном в узких кругах сайте, посвященном вредоносному ПО, а горе-администратор бот-сети, по всей видимости, попросту «ошибся окошком». При этом с уверенностью можно сказать, что упомянутый сервер «DDoS-ила» как раз одна из сетей, построенных на BackDoor.DarkNess, правда, происходило это чуть позже описываемых событий. Помимо этого однажды ботнет получил команду на атаку своего же собственного командного центра, что также о многом говорит. Можно предположить, что благодаря широкой распространенности этого бэкдора (а также проникновению этой программы в свободный доступ) количество бот-сетей и их активность в ближайшем будущем вряд ли уменьшатся. Несмотря на то, что BackDoor.DarkNess известен в течение длительного времени, он все еще пользуется определенной популярностью: в месяц вирусная лаборатория «Доктор Веб» получает 30 новых сэмплов данного бэкдора, то есть в среднем по одному сэмплу в сутки. Можно также ожидать появления новых модификаций BackDoor.DarkNess, несущих дополнительную функциональную нагрузку помимо реализации основной функции DDoS-бота. Данный бэкдор распознается продуктами Dr.Web и удаляется в процессе сканирования дисков компьютера. Редактор раздела: Алена Журавлева (info@mskit.ru) Рубрики: Безопасность Ключевые слова: информационная безопасность сетей, информационная безопасность защита, безопасность информационных систем обеспечение безопасности, анализ информационной безопасности, информационная безопасность организации, безопасность, информационная безопасность, сетевая безопасность, системы безопасности, защита персональных данных, персональные данные

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

|||||

А знаете ли Вы что?

ITSZ.RU: последние новости Петербурга и Северо-Запада05.02.2026 Новгородская область перевела СЭД «Дело» на российскую платформу 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||