Тесты цифровой техники

|

|

|

|

Group-IB: новые атаки Cobalt подтверждают связь с Anunak

29.05.2018 11:42

версия для печати

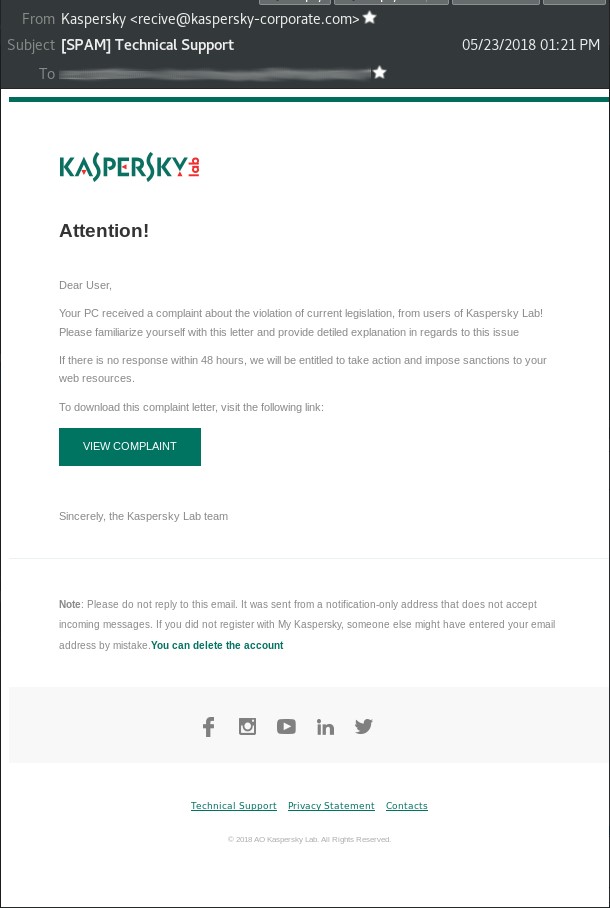

По данным Европола хакеры Cobalt похитили свыше 1 млрд. евро. Согласно исследованию Group-IB, только в одном из инцидентов в европейском банке Cobalt попытались вывести 25 млн. евро В новом отчете «Cobalt: эволюция и совместные операции» эксперты Threat Intelligence Group-IB впервые приводят уникальные доказательства связи Cobalt и группы Anunak (Carbanak), анализируют их совместные атаки и используемые инструменты для взлома систем SWIFT, карточного процессинга, платежных шлюзов. Предположительно в новой майской атаке группы также действовали вместе. Новая весна Cobalt: вредонос в антивирусном сообщении 23 мая эксперты Threat Intelligence зафиксировали новую масштабную кибератаку хакерской группы Cobalt на ведущие банки России и СНГ. Несмотря на арест лидера группы в Испании, о чем стало известно 26 марта этого года, оставшиеся члены группы вновь проверили на прочность защиту финансовых учреждений. Примечательно, что последние атаки в России были 5 месяцев назад, в декабре 2017 года. Первая волна фишинговой рассылки была 23 мая в 13:21 по Москве. Впервые в практике Cobalt фишинговые письма были отправлены от имени крупного антивирусного вендора. Пользователь получил «жалобу» на английском языке о том, что с его компьютера якобы зафиксирована активность, нарушающая существующее законодательство. Получателю предлагалось ознакомиться со вложенным письмом и предоставить детальные объяснения. Если ответ не поступит в течение 48 часов, «антивирусная компания» угрожала наложить санкции на web-ресурсы получателя. Для того, чтобы скачать письмо, необходимо было перейти по ссылке, что привело бы к заражению компьютера сотрудника банка. Провести атрибуцию и подтвердить, что рассылка – дело рук Cobalt не составило труда: в атаке была задействована уникальная троянская программа Coblnt, использовавшаяся группой с декабря 2017. Детально её работа рассмотрена в отчете Group-IB. Почтовая рассылка шла с домена kaspersky-corporate.com, который показал прямую связь с лицом, на которое были ранее зарегистрированы домены для атак Cobalt. 28 мая около 13:00 по МСК зафиксирована свежая вредоносная рассылка Cobalt. Письмо от имени Центрального Европейского банка с ящика v.constancio@ecb-europa[.]info было разослано по банкам. В письме содержится ссылка на документ 67972318.doc, якобы описывающий финансовые риски. Файл 67972318.doc - документ Word, эксплуатирующий уязвимость CVE-2017-11882. В результате открытия эксплоита и успешной эксплуатации уязвимости произойдет заражение и первичное «закрепление» вредоносной программы в системе банка с помощью уникального загрузчика JS-backdoor, уникальной разработки Cobalt. В Group-IB не исключают, что жертвами этих кибератак могли быть не только банки России и СНГ: оба письма составлены на английском языке, что говорит о возможных целях в иностранных банках. Снова качество фишинговых писем оценивается экспертами компании как высокое. Например, в атаке 23 мая текст на английском языке стилизован под «юридическую жалобу», а поддельный сайт kaspersky-corporate.com также отличался более высоким уровнем качества, что не характерно для Cobalt. Эти и другие признаки вновь указывали на вероятность проведения оставшимися на свободе членами группа Cobalt совместной операции с другими преступными группами, в частности, Anunak. Детальная информация с техническими индикаторами «работы» групп приводится в отчете «Cobalt: эволюция и совместные операции». «Cobalt по-прежнему активен: участники группы не прекращают атаковать финансовые и другие организации во всем мире, – комментирует Дмитрий Волков, CTO Group-IB. – Мы убеждены в том, что коллаборация Cobalt и Anunak, позволившая установить своего рода анти-рекорды этим группам в части реализации наиболее сложных атак, завершившихся выводом сотен миллионов долларов, еще не исчерпала себя. Для того, чтобы дать возможность бизнесу и регуляторам рынка принять превентивные меры против действий этих преступников, мы публикуем технические индикаторы для защиты от фишинга, для идентификации инфраструктуры и методов, до сих пор используемых этими преступниками». Всё, что вы хотели знать о Cobalt «Cobalt: эволюция и совместные операции» на данный момент является самым масштабным и детальным отчетом на международном рынке, позволяющим проследить этапы становления одной из самых агрессивных русскоговорящих хакерских групп в мире, нанесшей финансовый ущерб банкам и другим организациям в России, Великобритании, Нидерландах, Испании, Румынии, Белоруссии, Польше, Эстонии, Болгарии, Грузии, Молдавии, Киргизии, Казахстане, Армении, Тайване, Малайзии и в других государствах. Эксперты Group-IB включили в свое исследование наиболее крупные и значимые атаки в истории Cobalt, которые были изучены в рамках анализа тактики и инструментов группы с момента ее появления. Также в документ включены данные, полученные в ходе мероприятий по реагированию, проводимых компанией. Ключевые разделы отчета посвящены различным типам атак Cobalt: на карточный процессинг, на банкоматы и платежные шлюзы, а также одним из самых ресурсоемких и сложных в реализации – атакам на SWIFT. Cobalt: эволюция Впервые хищения через SWIFT группа Cobalt совершила весной 2016 года в банке Гонконга, затем на Украине. Миллионы долларов, похищенные в обоих случаях, требовали не только технологической подготовки, но и серьезных контактов с обнальщиками, которые могли бы пропустить через себя крупные суммы, выведенные через SWIFT. Эти и другие факторы позволяли предположить, что скорее всего они действовали не одни. После украинского эпизода атаки с использованием системы межбанковских переводов резко прекратились. Cobalt переключились на значительно более простые и безопасные для мулов (лиц, привлекаемых для обналичивания) взломы банков через карточный процессинг и банкоматы. Первым большим самостоятельным успехом Cobalt стал First Bank на Тайване. В ходе атаки на банкоматы хакерам удалось похитить 2,18 млн долларов. В сентябре 2016 они сумели получить доступ в один из банков Казахстана. Процесс подготовки атаки и изучения инфраструктуры банка занял 2 месяца. В ноябре они успешно похитили около 600 тысяч долларов через карточный процессинг, после чего поставили такие атаки на поток. Уже в 2017 году, используя этот метод хищения, хакеры Cobalt установили абсолютный «рекорд» и предприняли попытку похитить 25 млн евро в одном из европейских банков. Лишь через 1,5 года Cobalt рискнет атаковать SWIFT снова. Именно тогда в декабре 2017-го года произойдет атака через SWIFT в российском банке, ставшая первым подобным прецедентом в истории отечественной банковской индустрии. Атаки через посредников и нетипичные цели Cobalt Все это время Cobalt отличает высокая динамика и плотность атак. Они постоянно тестировали новые инструменты и способы хищений. Помимо банков в поле зрения хакеров попадали и другие организации. Так, в феврале 2017 года эксперты Group-IB фиксируют успешный взлом системного интегратора, которого Сobalt использует как «посредника» для проведения атак на компании в России, Казахстане, Молдавии, а также их представительства в других странах. В течение последующих 9 месяцев они получат доступ минимум в 4 аналогичных компании: по одной в Украине и США, и двум компаниям в России. Согласно отчету Group-IB, в хронологии атак Cobalt встречаются и другие нетипичные «жертвы». В марте 2017-го они «ломают» компанию, предоставляющую электронные кошельки и терминалы оплаты, похищая деньги через платежный шлюз. Тогда в Group-IB зафиксировали фишинговую рассылку якобы от Moneta.ru, системы проведения моментальных платежей в Интернете. Это была целенаправленная рассылка по компаниям, предоставляющим электронные кошельки и терминалы оплаты. Ее целями стали 4 компании в России и 4 на Украине. Таким способом атакующим удалось вывести более 2 млн долларов. В сентябре жертвой стал разработчик ПО для платежных терминалов. Эта атака позволила подтвердить гипотезу о коллаборации с Anunak. Именно здесь специалисты Group-IB увидят цифровые следы сразу двух хакерских команд и окончательно подтвердят связь двух групп. Далее Cobalt продолжают экспериментировать, переключаясь на страховые агентства и СМИ. Они получают контроль над почтовыми серверами или учетными записями этих организаций для последующего использования их инфраструктуры в атаках на банки. Cobalt: вооружен и по-прежнему опасен В 2017-ом году Cobalt находят команду разработчиков, которые создают и тестируют новые инструменты по заказу группы. В частности, с целью вывода из строя банковской сети хакеры использовали модификацию известного во всем мире вируса-шифровальщика Petya. Модификация выполнена на низкоуровневом С, что свидетельствует о высокой технологической подготовке авторов. С начала 2018 года Cobalt явно готовятся к новым атакам: эксперты Threat Intelligence Group-IB фиксируют непрекращающиеся фишинговые рассылки, характерные для группы. Так, 7-10 марта письма рассылались с доменов ibm-cert.com, ibm-warning.com, ibm-notice.com. Затем 15 марта была зафиксирована новая рассылка — в качестве сервера управления использовался домен dns-verifon.com, эксплуатировавший бренд компании VeriFon – крупнейшего вендора POS-терминалов. А через 11 дней – 26 марта – в СМИ появляется сообщение об аресте русскоговорящего лидера группы в испанском городе Аликанте. Но и в этот день рассылки продолжаются. 26 марта письма рассылали от имени компании Spamhaus, некоммерческой организации, специализирующейся на борьбе со спамом. Для этой рассылки атакующие зарегистрировали очень похожий домен spamhuas.com. Следующая рассылка произойдет 3 апреля: атака зафиксирована со скомпрометированного почтового сервера шведской компании. А затем 23 мая – от имени крупного антивирусного вендора. Традиционно для Group-IB значительную часть отчета «Cobalt: эволюция и совместные операции» составляют хэш-функции, обнаруженные IP-адреса, e-mail адреса, а также доменные имена, использовавшиеся хакерами в ходе подготовки и реализации атак во всем мире. Полная версия отчета предоставляется исключительно клиентам компании, сокращенный вариант доступен для скачивания на сайте Group-IB после регистрационной процедуры. Редактор раздела: Александр Авдеенко (info@mskit.ru) Рубрики: Безопасность

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

|||||

А знаете ли Вы что?

ITSZ.RU: последние новости Петербурга и Северо-Запада05.02.2026 Новгородская область перевела СЭД «Дело» на российскую платформу 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||