Успехи в борьбе с TDL3 и другие вирусные события ноября

02.12.2009 12:01

версия для печати

BackDoor.Tdss.565 и его последователи12 ноября 2009 года компания «Доктор Веб» предложила своим пользователям новую версию сканера с графическим интерфейсом, который первым среди антивирусных решений получил возможность противодействовать руткиту BackDoor.Tdss.565 (также широко известному под названием TDL3), будучи запущенным непосредственно в заражённой системе. Данный тип руткитов включает в себя множество новых разработок, которые позволяют обойти практически все существующие антивирусные технологии и внедрить вредоносную программу в систему абсолютно незаметно как для пользователя, так и для большинства антивирусных программ. В числе таких «новинок» в составе BackDoor.Tdss.565 – новый метод установки в систему, который обманывает практически все ныне существующие поведенческие анализаторы. Этот факт показал, что вирусописатели работают не только над затруднением определения новых рассылаемых образцов с помощью сигнатурных и эвристических технологий, но также пытаются противодействовать (и в некоторых случаях успешно) современным реализациям поведенческих анализаторов. Ещё одним экспериментом вирусописателей стало создание собственного виртуального зашифрованного диска на винчестере пользователя, где содержатся некоторые файлы, необходимые для функционирования данного троянца. Для монтирования этого диска в системе используется специально разработанный приём, позволяющий замаскировать факт использования данного дополнительного устройства. Для своей работы руткит также заражает один из драйверов, отвечающих за функционирование дисков на компьютере. При этом автоматически определяется, какой тип интерфейса используется дисками на заражаемом компьютере, и после этого заражается драйвер, соответствующий этому интерфейсу. BackDoor.Tdss.565 использует для своего функционирования и другие специфические методы, что поставило перед антивирусными компаниями сложную задачу определения наличия данной вредоносной программы в системе и корректного лечения. Разработчики антивируса Dr.Web первыми решили данную задачу, а результаты этой работы воплотились в актуальной версии сканера Dr.Web, который доступен во всех антивирусных продуктах Dr.Web, предназначенных для работы в ОС Windows! Лженавигаторы и псевдопеленгаторыДо настоящего времени продолжают активно распространяться лжеантивирусы, о которых компания "Доктор Веб" неоднократно сообщала в своих обзорах и новостях. В последнее время популярность среди злоумышленников набирает тема «мобильного» ПО. Это и не удивительно, ведь почти у каждого современного человека есть хотя бы один сотовый телефон. За последние месяцы злоумышленники, эксплуатировавшие эту тему для реализации своих схем, не использовали вредоносные программы. Но в ноябре прошло несколько русскоязычных рассылок на тему ПО, предназначенного для слежения за пользователями мобильных телефонов. Целью этих рассылок было распространение вредоносных программ, предназначенных для похищения пользовательских паролей. В первых числах ноября рассылалось почтовое сообщение, которое якобы содержало ПО, позволяющее обнаружить Другая аналогичная программа, Trojan.PWS.Multi.109, распространялась под видом такого же «полезного» софта, как и предыдущая, но на этот раз была названа «пеленгатором». В приложенном к письму архиве находились 2 файла, один из которых являлся вполне легальным установщиком, а другой - специально подготовленным установочным пакетом. Скрипт установщика был создан злоумышленниками таким образом, что установка из пакета происходила успешно, но у пользователя запрашивался ещё один установочный пакет, которого в архиве не оказывалось. Из этого можно было В городе танцев не всегда ясная погодаНе секрет, что интернет-пользователи тратят значительные суммы на различные специальные возможности в онлайн-играх, принося большой доход их авторам и владельцам прав. Злоумышленникам этот факт тоже не даёт покоя, что приводит к созданию различных схем мошенничества, а также создаёт дополнительные каналы для распространения вредоносных программ. В этом обзоре укажем на некоторые преступные схемы, направленные против пользователей популярной в настоящее время онлайн-игры, которая в России носит название "Пара Па: Город Танцев". Популярность этой игры, нацеленной на самую широкую аудиторию обоих полов, постоянно растет. Игроков, которые стремятся различными способами (в том числе нечестными) достичь некоторых виртуальных привилегий, тоже достаточное количество. Можно постоянно зарабатывать в игре очки, но для некоторых это слишком долго и утомительно. Ускорить же процесс развития персонажа в игре можно, внеся определённую сумму реальных денег на его виртуальный счёт. Зная особенности игры, злоумышленники предлагают её участникам программы, которые якобы позволяют увеличивать виртуальный денежный счёт игрока на определённую сумму каждый день, получить игроку привилегии администратора игры, а также другие возможности, которые могут оказаться ценными в виртуальном «городе танцев». На самом деле пользователи, которые поддаются на подобные провокации, становятся жертвами. Мало того, что существует риск перевести злоумышленникам значительные суммы денег, ничего не получив взамен. Известны случаи, когда злоумышленник получал данные игрового аккаунта пользователя вместе с персонажем, на развитие которого пользователь мог потратить не один месяц. Такой персонаж впоследствии тоже может стать предметом торга. Для получения денег с жертв используются такие сервисы как files4money.com, files4sms.com, mix-file.com. Кроме получения денег от пользователей имеют место случаи распространения якобы бесплатных программ, которые позволяют совершать те же действия, что и платные программы для "взлома" игры. Обычно при этом распространяются разного рода вредоносные программы, например, зафиксирован случай распространения BackDoor.Dax.47. Почтовые вирусы ноябряВ ноябре продолжилось распространение представителей семейств вредоносных программ, знакомых нам по рассылкам прошлых месяцев – новых модификаций похитителей паролей Trojan.PWS.Panda и троянцев семейства Trojan.Proxy. Однако, поскольку антивирусные компании постоянно информируют пользователей о совершаемых злоумышленниками вредоносных рассылках, рано или поздно вирусописателям приходится озаботиться вопросом «смены декораций». В течение нескольких последних месяцев в качестве прикрытия для рассылки вредоносных программ часто использовались письма от имени администрации социальной сети Facebook. В ноябре к целевой аудитории злоумышленников прибавились пользователи MySpace. Также как и пользователям Facebook, им в одних письмах сообщалось о том, что пароль доступа к социальной сети был изменён в целях безопасности, и посмотреть изменённый пароль можно в приложенном архиве. В других письмах предлагалось скачать утилиту, которая произвела бы необходимые изменения для того, чтобы пользователь смог войти на сайт социальной сети. Ссылка для скачивания на самом деле вела на сайт, созданный киберпреступниками. Для распространения вредоносных программ посредством почтовых сообщений злоумышленники часто используют письма от имени широко известных уважаемых организаций. В ноябре одной из таких организаций стала ассоциация электронных платежей NACHA (The electronic payment association). В письмах, отправляемых злоумышленниками, сообщалось о том, что электронный платёж пользователя был отменён, а подробности можно найти на сайте ассоциации. Со специально подготовленного вредоносного сайта на компьютер доверчивого пользователя скачивалась очередная модификация Trojan.PWS.Panda. В целом активность спам-сообщений, связанных с распространением вредоносных программ, в первой половине ноября держалась на уровне предыдущего месяца. Активно совершались рассылки самых разнообразных типов с приложенными вредоносными файлами, а также со ссылками на вредоносные сайты. Однако с середины завершившегося месяца был отмечен резкий спад этих рассылок. К концу месяца доля вредоносных рассылок упала более чем в 2 раза относительно начала месяца. Тем не менее, данный спад может оказаться лишь таймаутом, который взяли злоумышленники для того, чтобы перегруппировать свои силы. ФишингВ заключение обзора мы расскажем о почтовых рассылках ноября, которые были связаны с получением приватных данных пользователей с использованием фишинг-методов. Для получения доступа к аккаунтам пользователей социальной сети «ВКонтакте» была организована классическая рассылка через системы мгновенного обмена сообщениями. Ссылка вела на вредоносный сайт, на котором пользователь вводил данные своего аккаунта. Эти данные уходили к злоумышленникам, после чего совершалось автоматическое перенаправление на настоящий сайт социальной сети. Таким образом, пользователь мог и не заметить факта пропажи пароля. Кроме таких простых схем злоумышленники не менее активно использовали и более сложные комбинации. Так, на протяжении второй половины ноября рассылались письма, которые состояли всего из нескольких строчек. В них пользователю от имени компании Google предлагалось начать зарабатывать деньги. Причем первым шагом на пути к «благосостоянию» был переход по ссылке для ознакомления со статьей, в которой рассказывалось про метод заработка. В одних письмах ссылка шла на сообщение, размещённое в системе Twitter, в котором была опубликована ссылка на специально подготовленную статью. В других присутствовала ссылка на страницу, которая хостилась непосредственно на одном из сервисов Google. В обоих случаях все эти подготовительные действия были направлены на то, чтобы вывести жертву на единый вредоносный сайт, на котором собиралась подробная информация о пользователе. Для того чтобы он меньше раздумывал, на целевом сайте работал обратный отсчёт времени. После ввода пользовательских данных ничего не происходило. Вредоносные файлы, обнаруженные в ноябре в почтовом трафике

Вредоносные файлы, обнаруженные в ноябре на компьютерах пользователей

Редактор раздела: Юрий Мальцев (maltsev@mskit.ru) Рубрики: ПО, Безопасность

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

А знаете ли Вы что?

ITSZ.RU: последние новости Петербурга и Северо-Запада05.02.2026 Новгородская область перевела СЭД «Дело» на российскую платформу 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||

точное местоположение владельца любого мобильного телефона. При этом потенциальные жертвы заинтересовывались предложением попробовать возможности программы бесплатно. На самом деле приложенный исполняемый файл представлял собой программу – похитителя паролей Trojan.PWS.AccHunt.11.

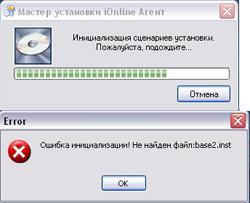

точное местоположение владельца любого мобильного телефона. При этом потенциальные жертвы заинтересовывались предложением попробовать возможности программы бесплатно. На самом деле приложенный исполняемый файл представлял собой программу – похитителя паролей Trojan.PWS.AccHunt.11. сделать вывод о том, что разработчики программы забыли положить в инсталляционный пакет некоторые недостающие файлы, и пользователям приходилось отказаться от дальнейших попыток кого-либо «запеленговать». При этом они забывали о том, что однажды все-таки попытались запустить эту программу, а значит – пароли уже в руках злоумышленников.

сделать вывод о том, что разработчики программы забыли положить в инсталляционный пакет некоторые недостающие файлы, и пользователям приходилось отказаться от дальнейших попыток кого-либо «запеленговать». При этом они забывали о том, что однажды все-таки попытались запустить эту программу, а значит – пароли уже в руках злоумышленников.